VPNの種類

VPN接続には、以下の4種類があります。

- エントリーVPN

- インターネットVPN

- IP-VPN

- 広域イーサネット

エントリーVPN

エントリーVPNとは、リモートワークやテレワークに利用される比較的簡単なVPN接続の形態の一つです。 通信事業者が提供する比較的安価なADSLや光ブロードバンド回線を使って、閉域IP網に接続することでVPNを構築する通信方法です。

特定のユーザーしか使用できないため、インターネットVPNよりも高セキュリティを保てます。

一般的には、クライアントPCにVPNクライアントソフトウェアをインストールし、VPNサーバーに接続することでVPN接続します。

VPNクライアントソフトウェアを使うことで、外出先や自宅など、インターネットに接続できる場所であればどこでも、本社や支社のネットワークに接続することができます。

インターネットVPN

インターネットVPNとは、インターネット上に仮想のネットワーク環境を構築し通信する方法です。既存のインターネット回線を利用して、VPN機能が搭載されたルーターやサーバーへ接続するだけでVPN通信が可能なので、自社でも構築することが可能です。

この種類のVPNは、ユーザーがインターネットに接続するときに、自分のデバイスとVPNサーバーとの間で暗号化されたトンネルを作成することで、プライバシーとセキュリティを強化します。

IP-VPN

IP-VPNとは、インターネットプロトコル (IP) のみを使って、複数の地理的な拠点を専用回線のように結んで、セキュアな通信網を構築する技術のことです。企業などが社内の拠点間通信に使用することが多く、安全で高速な通信が可能となります。

ネットワーク機器も含め、設定や運用を通信事業者が実施するため、運用面では楽です。しかしその一方で、送信プロトコルはIPに限定され、ネットワークを自社に合わせて設定する自由度はありません。

さらに、その運用コストは高額であるという難点もあります。

広域イーサネット

広域イーサネットとは、イーサネットによるローカルエリアネットワーク(LAN)を地理的に広域化し、別の地域や建物などにあるLAN同士を高速で接続するための技術です。広域イーサネットを利用することで、異なる地理的エリアにある複数のLANを接続して、単一の大規模なLANのように扱うことができます。この技術は、企業や大学などのキャンパス内や、拠点間での通信などに利用されています。

ルーティング情報をすべての拠点で設定する必要があり、拠点が多いとネットワーク設定が煩雑になるというデメリットもあります。

VPNの仕組み

VPNを使用するにあたって重要なのが「暗号化」です。

外部からの盗聴や改ざんから保護するためにVPNを使って通信を暗号化しますが、

このVPNを使用するための方法(仕組み)をいくつかご紹介したいと思います。

1.VPNのクライアントをソフトインストールする

PCやスマートフォンでVPNを使用する際に、SSL-VPNのクライアントソフトをインストールすることがあります。(環境によってはブラウザのみで接続する方法もあります)

多くのPCやスマートフォンに標準機能として搭載されている、L2TPを使用してVPN接続することも可能です。

SSL-VPNやL2TPを使用して、接続元となるデバイスと接続先の機器との間でVPNによって暗号化接続が行われます。

コロナ禍においては、従業員のリモートワークのためにVPN環境を整備した企業も多いのではないでしょうか。

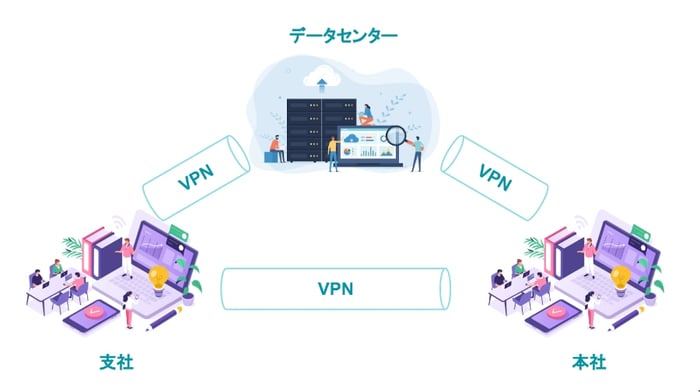

2. 通信機器間で通信を暗号化する

拠点間をVPNで接続したいといった場合に、IPsecといった方法を使うことで拠点間通信が暗号化された状態で安全に接続ができます。

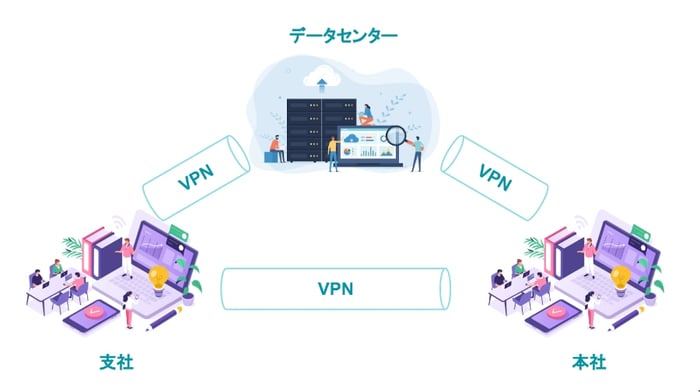

従来からよくある構成としては、データセンターにファイルサーバを設置して、データセンターと各拠点間を接続するためにVPNを使用するといった構成です。

VPNを利用するメリット・デメリット

ここまでVPNの種類や仕組みについてご紹介しましたが、これからVPNを使用するメリットとデメリットについて解説します。

メリット

インターネットVPNでは、広域イーサやIP-VPN(閉域網)に比べて比較的安価に導入が可能であることや、通信回線に縛られないことがメリットです。

広域イーサやIP-VPNといった閉域網は文字通りインターネットに接続していない閉じられた環境のため、外部から盗聴される危険性は低くなります。(構成としてインターネットに接続することは可能です)また、広域イーサやIP-VPNは利用者が限定されているため、他の利用者の使用状況に左右されにくく通信品質が安定していることもメリットです。

デメリット

広域イーサやIP-VPNは通信キャリアから提供された回線や機器を使用するため、インターネットVPNと比較して維持コストは高くなる傾向にあります。

インターネットVPNでは一般家庭で使用されているような光回線を使用すると通信品質が安定しないことがあります。

VPNの脆弱性が狙われた事例

ニュースでも度々取り上げられているランサムウェアの被害の一つとして、2021年5月にアメリカの石油パイプライン運営会社がランサムウェア攻撃(DARKSIDE)の被害に遭いました。この攻撃の入り口として使用されたのがVPNの脆弱性を悪用したものでした。

サイバー犯罪集団は、VPNに接続するための認証情報を盗み、会社のネットワークに侵入。その後、ランサムウェアを使用してシステムを暗号化し、復号化キーと引き換えに高額の身代金を要求しました。

被害を受けた石油パイプライン運営会社は一時的にサービスを停止し、石油供給が途絶える状況に陥りました。この事態は、アメリカ全土に影響を与えガソリン価格の急騰が起こるなど、社会的な混乱を引き起こしました。

このように、VPNの種類によっては、セキュリティのレベルに差があるため、情報漏洩のリスクが完全に無いとはいえません。

「脱VPN」とは

「脱VPN」とは、その名の通りVPNを利用せずにリモートアクセスを可能にするものです。

VPNは長年企業がリモートワークを実現するために利用されてきましたが、セキュリティに関する課題や高コストなどの問題があります。

脱VPNのアプローチには、ゼロトラストセキュリティやソフトウェア定義型パーメター(SDP)、クラウドアクセスセキュリティ権限(CASB)などがあります。

脱VPNのメリットには、次の5点が挙げられます。

- セキュリティの向上:VPNを使わずに直接インターネットに接続することで、VPNが原因で発生するセキュリティ上の問題(例えばVPNの脆弱性、VPNサービスプロバイダーのプライバシー違反、VPN接続の不正使用など)を回避することができます。

- インターネット接続が高速化:VPNを介することで、データ転送に遅延が生じることがあります。脱VPNにより、より高速なインターネット接続が可能になります。

- コストが削減される:VPNサービスに加入することにより、月額料金が発生します。VPNを使用しない場合、これらの費用を削減することができます。

- リモートアクセスが容易になる:VPNを使用する場合、リモートアクセスに必要な設定が必要になることがあります。脱VPNを採用することで、設定の手間を省略し、より簡単にリモートアクセスを行うことができます。

- パフォーマンスの向上:VPNを使用することで、通信トラフィックが増大し、ネットワークの帯域幅を圧迫することがあります。脱VPNにより、帯域幅をより効果的に利用することができ、パフォーマンスが向上する可能性があります。

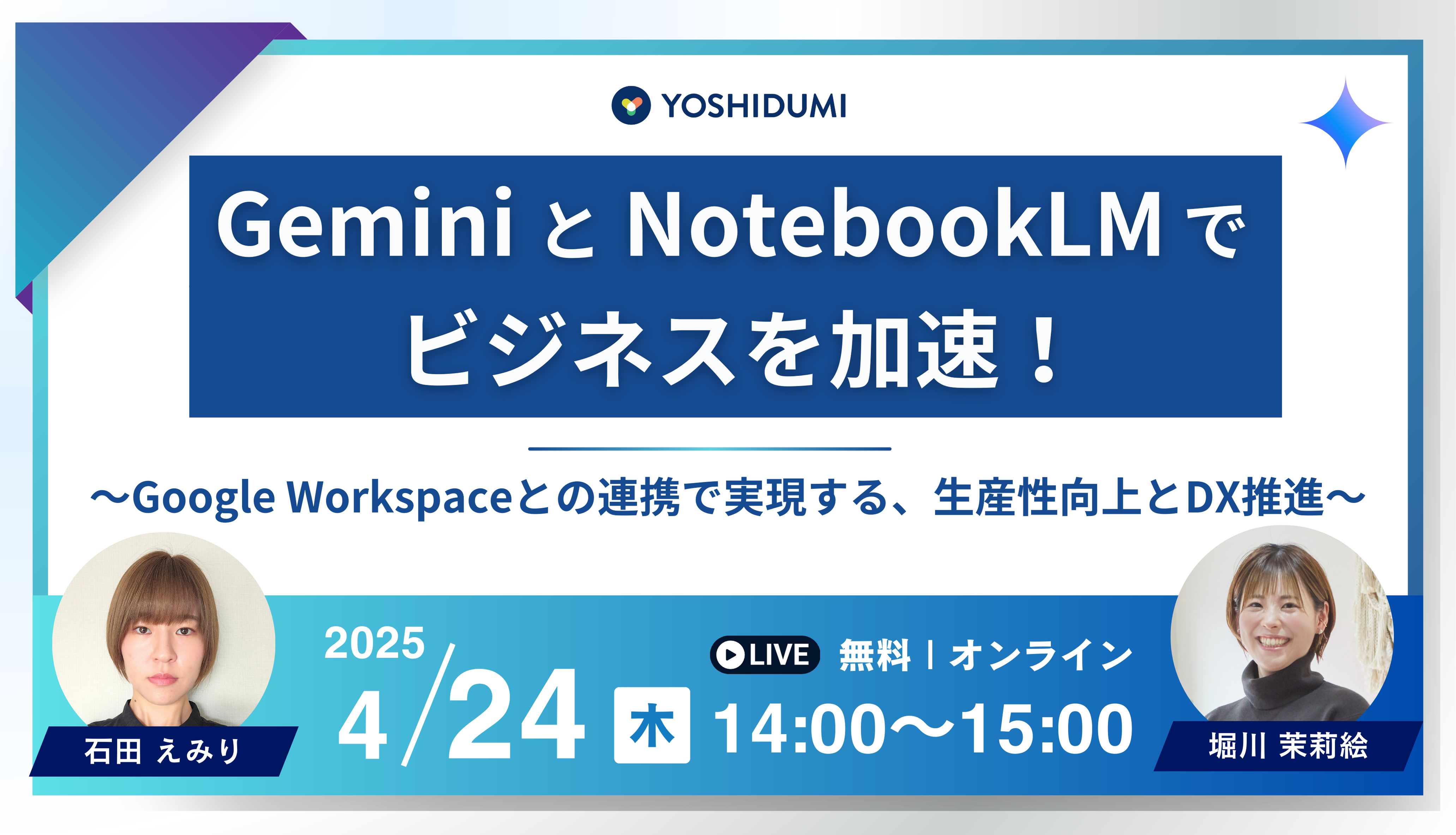

Googleが導入するゼロトラスト「BeyondCorp」とは?

Beyond Corp とは、Google 社が実装したゼロトラストモデルです。

【Beyond Corp について詳しく解説した記事はこちら】

https://www.yoshidumi.co.jp/collaboration-lab/google-BeyondCorp

Google 社では、10 年もの経験を基に、Google の利用ユーザーから寄せられた最善のアイデアや最適な手法・プロセスなどを取り入れ、Beyond Corp を開発しました。

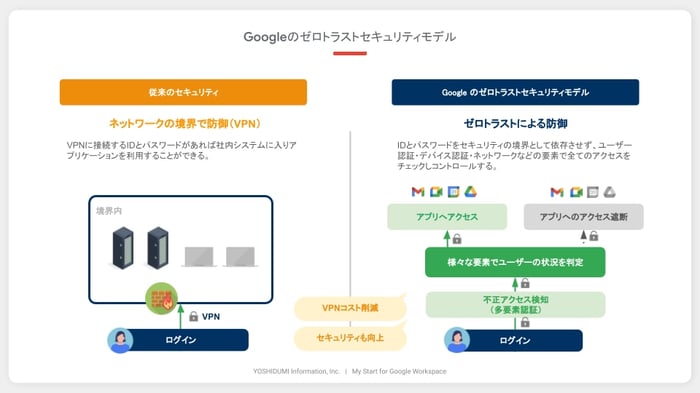

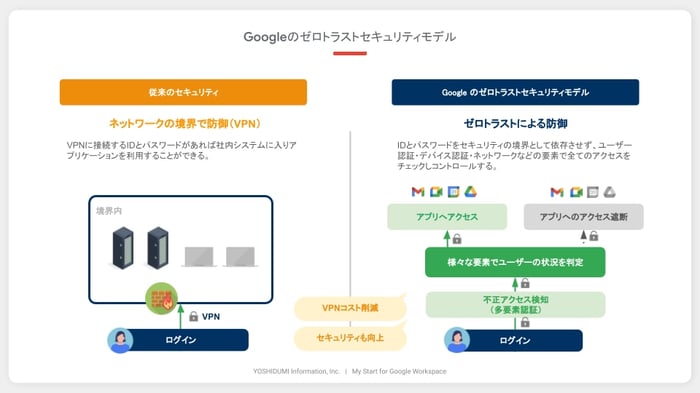

Beyond Corp が登場した背景は、「境界型セキュリティの限界」です。

境界型セキュリティとは、社内の領域にいる人は信頼できる、社外の領域にいる人は信頼されないとみなされ、社外から社内への侵害を防ぐ、という考え方です。代表的なものとして VPN やファイアウォールがあります。

境界型セキュリティでは、「社内に入った後はセキュリティチェックがない」ことが問題視されています。そのため、社外からランサムウェアなどのウイルスが一度社内に入ってしまうと、企業に甚大な被害をもたらすでしょう。

Beyond Corp では、社内・社外などの境界に捉われずに、社内システムにアクセスするユーザー・デバイス・アプリケーション全てに対して、アクセス制御を行います。従業員が社内にいるからといって、信頼することは決してありません。一つひとつの通信に対してチェックすることはもちろん、一度セキュリティレベルを通過した場合においても、一定の間隔で、再度そのユーザー・端末などが信頼できるかをチェックします。

Beyond Corp は、従来の境界型セキュリティに変わる新しいネットワークセキュリティとして、多くの企業から注目されています。

BeyondCorpの特徴とメリット

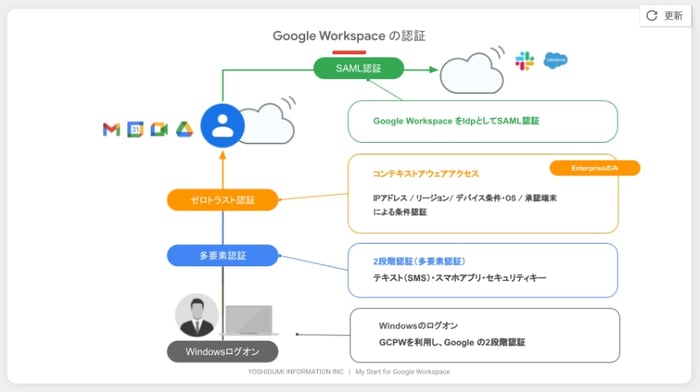

BeyondCorp は、従来のVPNを介さずに社内のリソースにアクセスし安全に作業が出来るように考えられた仕組みです。

VPNでは接続ユーザー数の増加に合わせて、機器や回線の増強といった運用コストが発生していましたが、Google Cloud そのものがクラウドで稼働しているため新たに通信機器を購入するといった運用は不要です。(BeyondCorp のライセンスは必要)

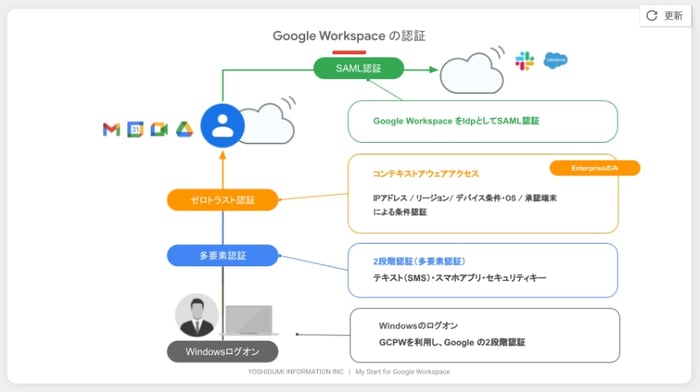

Google Workspace ではコンテキストアウェアアクセス といった、接続元のIPアドレスやデバイスのコンテキスト(会社所有やOSなど)の情報を元にドライブ やGmail といったGoogle Workspace のサービスに対してアクセス制御することが可能です。

※Google Workspace のコンテキストアウェアアクセス機能を使用するためには、Enterprise以上のライセンスが必要です。

MDM(モバイルデバイス管理)とは?管理者が知っておくべきポイントと Google Workspace のデバイス管理を解説

コンテキストアウェアアクセスについては、こちらの記事でも紹介していますので是非ご覧ください。

まとめ

本記事では、VPN接続の仕組みや特徴を解説しました。また、 Google が提唱するゼロトラスト「Beyond Corp」についても説明しました。

VPNを利用するメリットや、脱VPNのメリットなどを挙げましたが、自社に最適なネットワーク構築を選択することが大切です。

Google Workspace の導入・移行のご相談や、「こんなことできるのかな?」という疑問があれば、ぜひ弊社までお気軽にお問い合わせください。

吉積情報では、Google Workspace の導入支援として、企業のスタイルにあったセキュリティ設定をはじめ、ユーザーが利用しやすいコミニュケーションツールの展開などを、Google 専門のエキスパート陣がサポートします。

お問い合わせはこちらから

オンプレミスとクラウドの比較資料はこちら

Microsoft Office と Google Workspace の比較資料はこちら

%20(1).png?width=1080&height=227&name=YOSHIDUMI_01%20(3)%20(1).png)