特権管理者でのログインは必要最小限にする

Google Workspaceでは、特権管理者とは別に各ユーザーに管理権限を与えることができます。

例としては、グループアドレス管理者やユーザーアカウント管理者など、特定の行為や対象組織も限定して設定することができます。

特権管理者じゃなくても、日々の業務で必要な管理権限を各ユーザーに割り当てれば、特権管理者でなければ行えない作業は少なくなります。

全ての権限がある特権管理者は、便利な反面、不正アクセスなどで乗っ取られた場合の損害リスクも、非常に高いことを認識する必要があります。

常に特権管理者のアカウントでログインしていれば、それだけフィッシング詐欺の対象となる可能性も高く危険であり、特権管理者でのログインはできる限り必要な場面以外は、行わない方が良いとも言えます。

では、特権管理者のアカウントはどのように運用するのが良いのか?

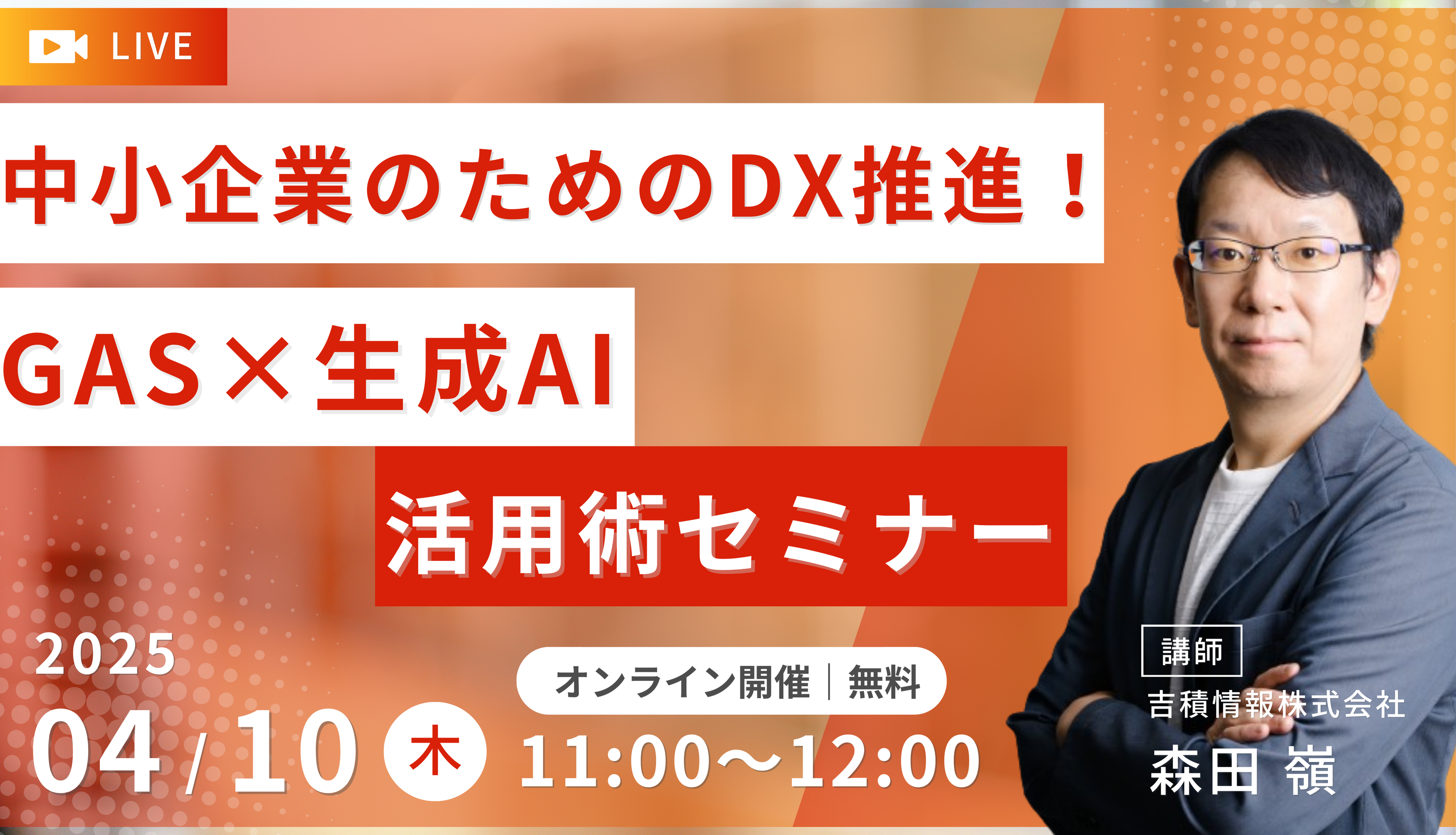

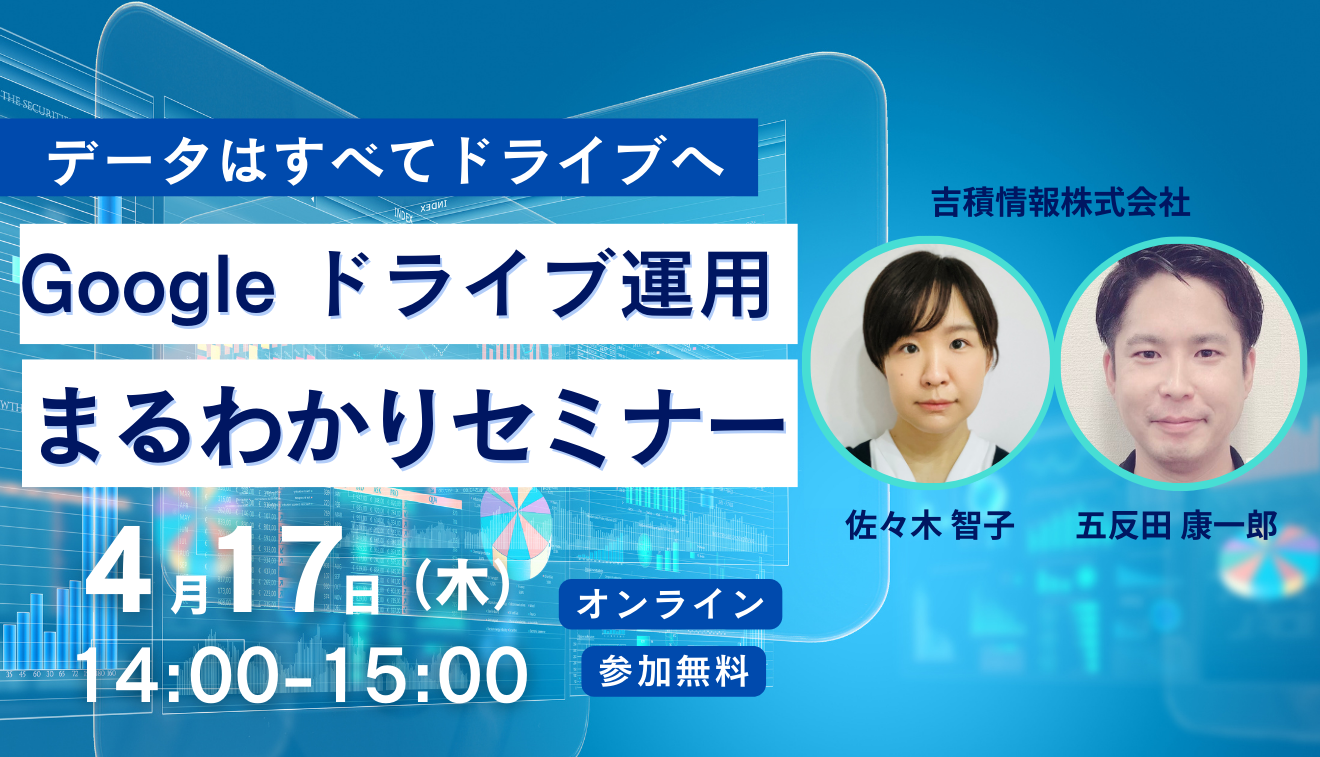

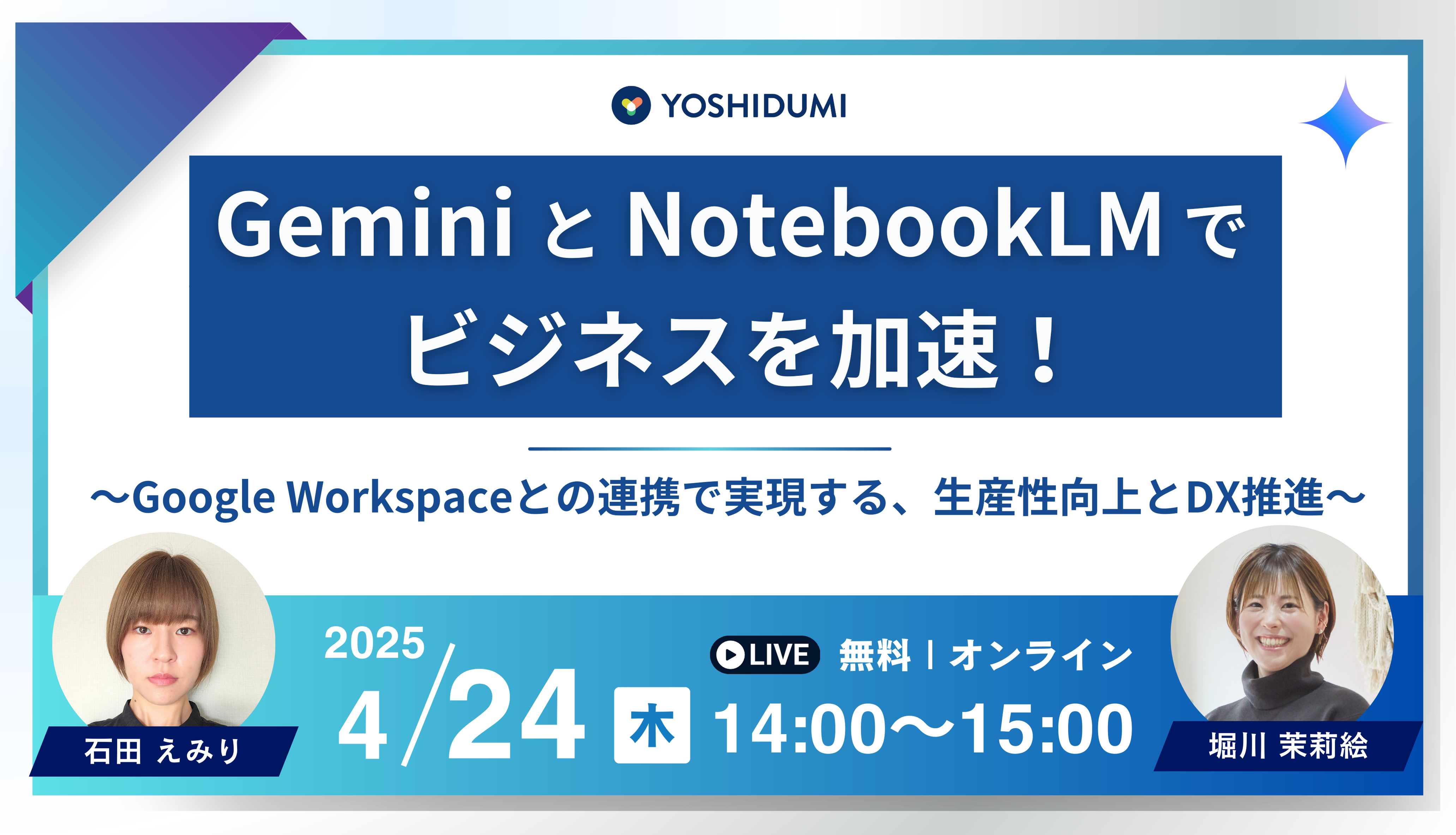

吉積情報が考える特権管理者についての考え方を紹介したいと思います。

特権管理者はもっとも守られたアカウントでなければならない

まずは特権管理者の設定人数について考えます。

適切な人数は企業の規模にもよるので一概にはいえませんが、最少人数は2名となります。

1名だった場合の問題点は、不意なロックアウトが起こった場合に対処できる者がいなくなることです。

特権管理者を救えるのは、特権管理者のみです。

Google や代理店に問い合わせて解決するには、時間を要します。

想定外なことにもすぐに対応できるように、少なくとも2名以上に設定しておくことをおすすめします。

また、特権管理者の権限上の観点からも複数名での設定が推奨されます。

全ての権限があるということは、やろうと思えば個人情報(メールやドライブにあるデータなど)へアクセスできる立場でもあります。※データの閲覧履歴は監査ログとして残ります

そのような悪意がある人が担当者になることはないかと思いますが、不用意な行動が起こらないように、複数名で管理者としての行動が見える組織体制にしておくことは重要です。

次に特権管理者のアカウント発行について考えます。

いくつかのパターンを紹介しますが、従業員人数が10名の企業と数百名以上の企業では、そもそもセキュリティリスクが変わってくるので、セキュリティ強度が強い順に推奨シナリオを紹介します。

- ユーザーアカウントとは別に、管理者用のアカウントを作成する

まずは最もセキュリティを強化した特権管理者のアカウント運用は

通常使用するユーザーアカウントとは別に、管理者用のアカウントを作成する方法です。

例:tanaka@~(通常利用のアカウント)admin_tanaka@~(特権管理者のアカウント)

冒頭に記載したとおり、特権管理者でのログインは必要最低限にすることで不正アクセスのリスクを減らすことができます。

またセキュリティ観点ではありませんが、通常ユーザーのアカウントを持っていれば、 Google Workspace の各種設定を変更した際に特権管理者以外の立場で挙動を確認することもできる点は便利です。

ただしアカウントとしては特権管理者の人数分を別で購入する必要があるため、コストがかかる点がデメリットと言えます。

- 共通の特権管理者アカウントを1つ作成して担当者全員で使用する

次に、共通の特権管理者アカウントを1つ作成して担当者全員で使用する方法です。

例:admin_yoshidumi@~(共通の特権管理者アカウント)

①同様、通常使用するアカウントとは別になるのでセキュリティ上のリスクを減らすことができ、コスト面でも追加するアカウントは1つですむのでコストパフォーマンスは良いと言えます。

この方法のデメリットとしては、特権管理者としてのログインが1つのアカウントのみなので、正確なログがとれないことです。

いつ、どのように設定を変更したかはログに残りますが、「誰が」したかは明確になりません。

通常の運用上ではそこまで気にならないかもしれませんが、情報漏洩などが起こった場合、監査の面では有用な情報にならない可能性がある点はご留意ください。

最後は、通常利用するアカウントに特権管理者の権限を与えるパターンになります。

もっとも多いパターンではないでしょうか。

例:tanaka@~(通常利用&特権管理者アカウント)

他のパターンでは、通常利用するアカウントと分けることを推奨しましたが

従業員人数が多くなく、全員の顔が見えるような関係性であれば、あえて別で設定する必要はありません。

ただし、アカウントのログインに対するセキュリティ設定を強めておくことは必須です。

通常、ログインする際にはID( Google Workspace の場合はメールアドレス)とパスワードを入力しますが残念ながら、それだけでは不正アクセスを防ぐには不十分となります。

IDとパスワードの可能な組み合わせを全て試す「ブルートフォースアタック(総当たり攻撃)」や、マルウェア付きのメールなどがあれば、突破されてしまいます。

そのような攻撃にも対応するための手段として

アカウントにログインする際に「2段階認証」の設定をしておくことをおすすめします。

2段階認証とは、IDとパスワード入力のほかに、指定した携帯端末のアプリでのログイン可否の選択や、SMSや電話などで通知されるセキュリティコードの入力を追加することで、本人以外が不正に情報にアクセスすることを防止する仕組みです。

普段の生活で、スマートフォンを使用して行ったことがある方も多いのではないでしょうか。

2段階認証を設定しておくことで、不正アクセスのリスクをグッと減らすことができます。

特権管理者のアカウントだけではなく、通常ユーザーアカウントにも設定しておくと安全です。

また個人のアカウントには2段階認証を個人の端末と紐づけることができますが、共通の特権管理者アカウントを作成した場合は、どうしたらいいか?という問題には

「セキュリティキー (FIDO)」を使用した運用を推奨します。

指紋認証など各社で様々なタイプが販売されていますが、使用する端末に直接差し込む物理的な認証キーになります。

会社で保管して必要な時に取り出すフローにしておくことで、複数人で運用できる2段階認証となります。

Google 公式のセキュリティキー

企業のスタイルに合った特権管理者アカウントの運用方針を決める

ここまで、特権管理者のアカウント保護について記載してきましたが

大事な点は、「現在の特権管理者がなんとなく設定されていない」ということです。

企業によってベストプラクティスは違うものですが

自社にとって何が良いか話し合って、決められた運用方針であることが一番大切な点になります。

特権管理者のアカウント設定についてのまとめ

|

|

|

|

アカウントスタイル

(推奨される

2段階認証方法)

|

注意点

|

|

①

セキュリティ強度高

|

大規模

|

10名以下

|

個人アカウント

(携帯端末)

個別の管理者アカウント

(セキュリティキー)

|

安全度は高いが

別アカウント購入になるので

ライセンス代として

コストがかかる

|

|

②

セキュリティ強度高

|

大規模

小〜中規模

|

5名以下

|

個人アカウント

(携帯端末)

共通の管理者アカウント

(セキュリティキー)

|

監査ログが不明確

運用人数が多いほど

不明瞭になるので

人数設定は慎重に

|

|

③

セキュリティ強度中

|

小〜中規模

|

2名は必須

|

個人アカウントに

特権管理者権限を付与(携帯端末)

|

常時ログインにより

不正アクセスへの

リスクは高い

2段階認証の設定は必須

|

今回は特権管理者の話がメインでしたが、ぜひこれを機に、企業のセキュリティリスクについて考えるきっかけにして頂ければと思います。

吉積情報では、Google Workspace の導入支援として、企業のスタイルにあったセキュリティ設定をはじめ、ユーザーが利用しやすいコミニュケーションツールの展開など、Google 専門のエキスパート陣がサポートします。

是非お気軽にお問い合わせください。

%20(1).png?width=1080&height=227&name=YOSHIDUMI_01%20(3)%20(1).png)